Predator es un nuevo programa que nos ayuda a proteger nuestro PC con una simple unidad USB.

Cómo trabaja?

Una vez instalado, Predator bloquea nuestro PC cuando nos retiremos de él, habiendo activado previamente el bloqueo.

Pero, veamos paso a paso todo lo que debemos hacer:

Descargar el programa:

NOTA: Para un correcto funcionamiento del programa, es importante seguir los pasos cuidadosamente.

Este programa trabaja con Microsoft NET Framework 2.0 y requiere de los siguientes sistemas operativos:

- Windows XP SP1 o posterior

- Windows 2000 SP3

- Windows Server 2003

- Windows Vista todas las ediciones

Para descargar Predator nos dirigimos a esta página:

Descargar Predator y llegamos a ella:

Una vez allí, hacemos clic en el botón azul de la parte inferior de la página que dice “Download Version 1.2 Sep 2009”.

De inmediato se abre esta página, donde hacemos clic en el enlace que dice “Download Predator Free Edition InstallPredator.exe”

De inmediato comienza la descarga y guardamos el archivo.

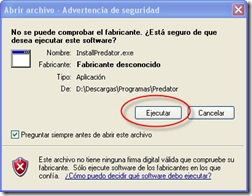

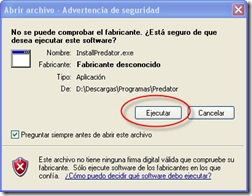

Una vez finalizada la descarga, buscamos el archivo y damos sobre clic sobre él

Se abre el cuadro de diálogo de instalación y damos clic sobre el botón “Ejecutar”

Se abre el cuadro de diálogo de instalación y damos clic sobre el botón “Ejecutar”

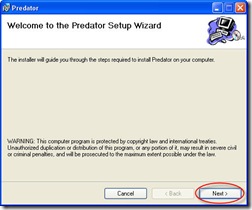

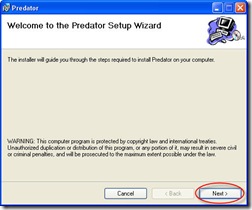

Se abre el asistente de instalación y hacemos clic sobre el botón “Next”

Se abre el asistente de instalación y hacemos clic sobre el botón “Next”

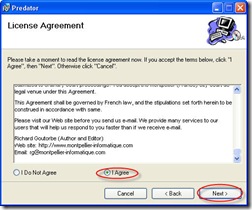

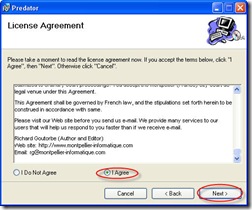

Se abre el cuadro de diálogo de la licencia de uso y seleccionamos la opción “I agree” y luego hacemos clic en el botón “Next”

Se abre el cuadro de diálogo de la licencia de uso y seleccionamos la opción “I agree” y luego hacemos clic en el botón “Next”

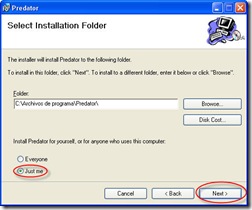

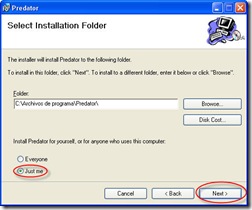

Ahora, dejamos la carpeta de instalación que viene por defecto y igual manera dejamos seleccionada la opción “Just me”, con el fin de que quede instalado el programa solo para nosotros.

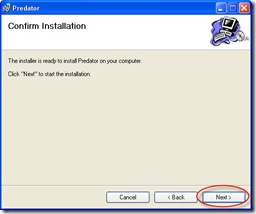

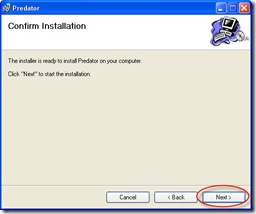

Ahora, se nos confirma la instalación y hacemos clic sobre el botón “Next”.

Ahora, se nos confirma la instalación y hacemos clic sobre el botón “Next”.

Comienza la instalación y una vez finalizada, se abre el cuadro de diálogo que nos indica que la instalación se ha realizado con éxito y damos clic en el botón “Close”

Listo!! Tenemos instalado a Predator en nuestro sistema.

Pero, ahora viene lo que es un poco más complicado que es su configuración y uso. Así, que preste especial atención a los siguientes pasos.

Configuración:

Ejecutamos el programa: Vamos a Inicio—>Predator—>Predator o hacemos doble clic en el icono del programa  que está en nuestro escritorio y se abre un cuadro de diálogo que nos indica que antes de utilizar el programa, debemos introducir una contraseña y que debemos introducir nuestra unidad USB ahora. Insertamos nuestra USB y hacemos clic en el botón “Aceptar” para continuar.

que está en nuestro escritorio y se abre un cuadro de diálogo que nos indica que antes de utilizar el programa, debemos introducir una contraseña y que debemos introducir nuestra unidad USB ahora. Insertamos nuestra USB y hacemos clic en el botón “Aceptar” para continuar.

NOTA: El contenido de su USB será modificado. Pero, los archivos que tenga dentro de ella no serán modificados o borrados de ninguna manera.

NOTA: El contenido de su USB será modificado. Pero, los archivos que tenga dentro de ella no serán modificados o borrados de ninguna manera.

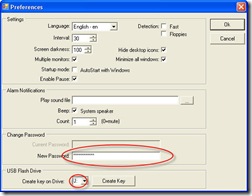

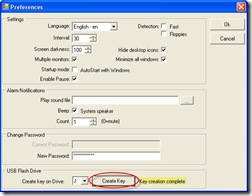

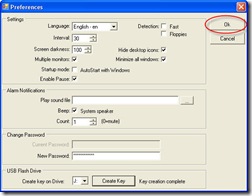

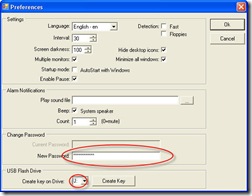

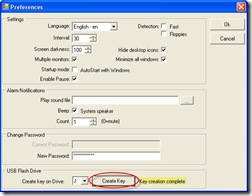

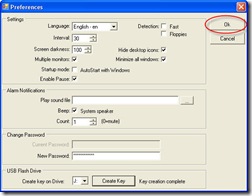

Ahora verá la ventana de Preferencias.

Acá lo importante es introducir nuestra contraseña en el campo que dice “New Password”, y verificamos que la letra que aparece en el campo “USB Flash Drive”, coincida con la letra que el sistema le asigna a nuestra USB (H, I, J, K, etc) como se muestra a continuación.

NOTA: La contraseña debe poseer al menos 6 caracteres y es sensible a las mayúsculas.

Luego hacemos clic en el botón “Create Key”.

Y por último clic en ele botón “OK”

Y por último clic en ele botón “OK”

Se cierra la ventana y el programa ahora está operando.

Puede verificar su operación observando que el icono en forma de candado está intermitente.

Muy bien. Ahora veremos cómo utilizar Predator:

Para comenzar a monitorear nuestro PC:

- Inserte la unidad USB

- Ejecute el programa: Inicio—>Predator—>Predator o haga clic sobre el icono del escritorio.

- Asegúrese que el icono con forma de candado esté intermitente.

Cuando usted está fuera:

- Mire el icono del programa. si se encuentra rojo, espere. Si está intermitente, retire la USB.

- La pantalla se asegurará en unos segundos, dependiendo de la configuración que tenga seleccionada.

- Si alguien trata de utilizar su PC, Predator le mostrará un diálogo para que introduzca la contraseña y comenzará un conteo regresivo de 20 segundos para introducirla. A los diez segundos comenzará a sonar un beep y luego de tres intentos fallidos para introducir la contraseña sonará una alarma audible y el equipo nuevamente se bloqueará y no saldrá ningún diálogo solicitando introducir contraseña.

Cuando regrese:

- Inserte la USB y el equipo se desbloqueará en menos de un segundo.

- Si alguien trató de ingresar una contraseña inválida, usted puede ver el log de eventos del programa (haciendo clic derecho sobre el icono del programa y seleccionar la opción “Show log”).

- Ahora bien, si nadie trató de utilizar su PC, no será necesario que usted introduzca la USB. Simplemente, entre su contraseña y su PC volverá a desbloquearse y pasados unos segundos notará que el icono del programa se queda amarillo y muestra un mensaje que dice “Monitoring is paused”, lo que indica que cuando nos retiremos del equipo debemos volver a activar el monitoreo. Y es muy sencillo: sólo hacemos clic derecho sobre el icono (que debe estar amarillo) y seleccionamos la opción “Resume monitoring” y el equipo se bloqueará nuevamente en unos segundos.

Detener el monitoreo de su equipo temporal o permanentemente:

- Haga clic derecho sobre el icono con forma de candado (que debe estar intermitente) y escoja la opción “Pause monitoring” o “Exit”.

Si tiene alguna duda, puede ingresar a la página de la guía de usuario (en inglés) de los creadores de Predator:

Guía del usuario