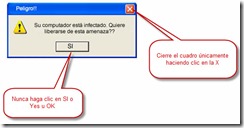

Internet es un sitio peligroso. Los criminales en Internet tienen la habilidad de esconderse tras sus computadores o peor aún, tras los de otras personas, mientras intentar penetrar en nuestros computadores para robar nuestra información o utilizarlos para sus propios fines. Para ver las cosas aún peor, parece que siempre existe una falla de seguridad en nuestro sistema operativo o en alguno de los programas que tenemos instalados que no ha sido reparada por sus desarrolladores con la suficiente rapidez y que puede convertirse en una clara entrada para que algún hacker entre en nuestro computador. La pregunta es: ¿Dónde queda el usuario final? Debe cancelar su acceso a Internet? O Existe algo que pueda hacer?

La respuesta es que se puede proteger instalando un Firewall. En el pasado los firewall eran costosas piezas de hardware que únicamente grandes compañías podían implementar. La mayoría de la gente no estaba en Internet y si lo hacían, era mediante una conexión vía modem telefónico, lo que no generaba la suficiente velocidad para para que los hackers llevarán a cabo la mayoría de sus propósitos. Por lo tanto, los hackers apuntaban sus acciones hacia grandes empresas que generalmente contaban con un buen ancho de banda. Hoy en día, cuando casi todo el mundo está conectado a Internet y muchos con velocidades muy altas y a bajo precio, los hackers cambiaron su objetivo: ahora apuntan a los usuarios hogareños que por lo general no protegen muy bien sus equipos y se convierten en un blanco fácil para sus ataques y propósitos. Teniendo esto en mente, los desarrolladores de software han potentes y económicos firewall para los usuarios caseros.

El Firewall

El firewall es un dispositivo o un software que se ubica entre nuestro PC y el Internet y bloquea todo el tráfico que quiere alcanzar nuestro PC y que nosotros no hemos solicitado específicamente. Esto significa que si nosotros estamos navegando en un sitio web, el firewall permitirá el tráfico proveniente de este sitio web. Por otro lado, si nosotros no hemos solicitado información de ese sitio web y el sitio web nos envía tráfico hacia nosotros, el firewall no permitirá que ese tráfico alcance nuestro PC, porque nosotros no lo solicitamos específicamente. Este comportamiento puede ser modificado si nosotros los deseamos y discutiremos esto más adelante.

Los firewall para uso casero puede ser un dispositivo físico o un software.

Un dispositivo de firewall es un aparato que se ubica entre nuestra conexión a Internet y el resto de los computadores conectados. Este tipo de firewall generalmente están construidos dentro de un hub, que es un dispositivo que permite la conexión de varios computadores a Internet simultáneamente con una sola conexión. Estos firewall le dan protección a todos los computadores conectados a él mediante una tecnología denominada NAT (Network Adress Traslation). Esta protección es realizada por todos los equipos protegidos mediante direcciones IP privadas como 192.168.1.X que no puede ser alcanzada vía Internet. El firewall a continuación convierte estas direcciones IP internas a una única dirección IP pública que se asigna al firewall. Esto hace que nuestro dispositivo de firewall acepte todas las peticiones entrantes que nosotros hagamos y luego las transmita a la computadora interna solicitante. Utilizando este método las máquinas externas no serán capaces de comiscarse directamente nunca con nuestros computadores.

Un firewall personal es un programa en cada computador que necesite ser protegido. Este programa filtra todo el tráfico entrante y algunas veces el saliente y únicamente permite el paso de datos que han sido requeridos o autorizados. Los programas de Firewall tienden a tener muchas más funciones y características que los dispositivos físicos de firewall, pero no tienen la capacidad de permitirnos compartir nuestra conexión a Internet con otros computadores en la red.

La decisión de cuál tipo de firewall utilizar depende directamente de nuestras necesidades. Si pretendemos proteger un solo computador, entonces un programa o firewall personal será más que suficiente. Pero, si pretendemos proteger múltiples computadores una solución basada en hardware sería más rentable. Algunas personas recomiendan poseer las dos soluciones el firewall basado en hardware para proteger la red y el programa para proteger cada equipo. Aunque, no es una mala idea; seguramente sería muy costoso para muchos.

El resto de este artículo se centrará principalmente el firewall personal, aunque muchos de los tópicos aquí expuestos se pueden aplicar al firewall basado en hardware.

Funciones del firewall

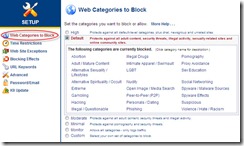

Cuando seleccionemos un firewall, es importante fijarnos en qué funciones nos ofrecen, pues éstas pueden marcar una diferencia en cómo nuestro equipo es protegido. Para algunas personas ciertas características son más importantes que otras, pero en términos de seguridad las más importantes son el filtrado de tráfico entrante y saliente, protección de las aplicaciones y el modo invisible. Veamos cada una:

Filtrado de tráfico entrante y saliente: El filtrado es cuando el firewall examina la información que por él pasa y determina si a esa información se le permite ser transmitida y recibida o debe ser rechazada basándose en las reglas o filtros que hemos creado. Esta es la función primaria de un firewall y el cómo se manejen estas tareas es muy importante para nuestra seguridad. La mayoría de la gente cree que el filtrado del tráfico entrante es la función más importante de un firewall. Sin embargo, el filtrado de tráfico saliente juega un papel muy importante igual de importante en la seguridad de nuestro computador. Es probable que tengamos instalado algún tipo de malware en nuestro computador y no lo sepamos y al instalar un firewall con filtrado de tráfico saliente podemos descubrir que un software en nuestro PC está tratando de enviar información a un host remoto en algún sitio de Internet. Por lo tanto, no sólo sabremos que tenemos instalado un software malicioso en nuestro PC sino que el filtrado de tráfico saliente habrá evitado que salga información privada de nuestro equipo.

Estos filtros pueden ser modificados para permitir que ciertos computadores en Internet alcancen nuestro computador o para que ciertas aplicaciones en nuestro computador puedan transmitir datos a Internet. El cómo estas reglas deben ser modificadas va a depender de nuestras necesidades. Por ejemplo si queremos que un usuario remoto se comunique con nuestro equipo mediante un escritorio remoto, necesitaremos dejar abierto el puerto asociado con el escritorio remoto, que es el puerto TCP 3389. Un ejemplo de esto puede verse a continuación cómo se le permite a un computador en especial que transmita información hacia el nuestro.

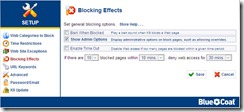

Modo invisible: Es importante que nuestro firewall no solamente bloquee las solicitudes que quieran alcanzar nuestro computador, sino que lo haga que nuestro equipo se torne “invisible” en Internet. Cuando estamos conectados a Internet y nuestro computador no puede ser detectado mediante sondeos, detectores o pruebas podemos decir que nuestro equipo está en modo invisible. Los hacker tienen la habilidad de detectar si estamos conectados a Internet mediante un sondeo que realizan y luego analizan los resultados. Cuando estamos en el modo invisible el firewall no envía ninguna información de vuelta y así parece que no estuviéramos conectados. Gracias a esto, los hacker o piratas informáticos no continuarán atacando nuestro equipo ya que piensan que no estamos en línea.

Protección de la privacidad: Hoy en día muchos de los firewall poseen la capacidad de bloquear spyware, hijackers y adware para que no alcancen nuestro equipo. Esto permite proteger nuestro PC de software que revele nuestros hábitos de navegación o información privada. Estas funciones suelen ser incluidas en las versiones comerciales de los firewall.

Integridad de las aplicaciones: Es cuando nuestro firewall monitorea los archivos de nuestro computador previniendo modificaciones o la forma en que son ejecutados. Cuando se detecta un cambio, inmediatamente notificará al usuario y no permitirá que la aplicación de ejecute o que transmita datos a Internet. Muchas veces estas notificaciones pueden ser parte de una actualización, pero si es modificado por un programa malicioso seremos conscientes de ello.

Detección de intrusos: Los intrusos utilizan varios métodos para vulnerar la seguridad de nuestro computador. La detección de intrusos, examina los datos entrantes y nos notifica cuándo estamos siendo víctimas de este tipo de ataques. Esto nos permite determinar el momento exacto en que un hacker trata de acceder a nuestro PC.

Notificaciones: Las notificaciones nos permiten ver la actividad de lo que está sucediendo en nuestro firewall y nos avise de distintas maneras los diferentes intentos de posibles penetraciones a nuestro sistema.

Monitoreo del Firewall y buenas prácticas.

Monitoreo: Independientemente, del firewall que utilicemos, es una buena práctica controlar de vez en cuando los registros (logs) que genera el firewall. Con un buen seguimiento de los registros que genera nuestro firewall podemos incrementar la seguridad de manera casi inmediata. Estadísticamente, la mayoría de los hackeos se podrían haber evitado si los usuarios revisaran los registros, ya que la mayoría de los hackers prueban el equipo antes de entrar ilegalmente en él.

Hay tres razones principales para monitorear los registros:

1. Por medidas preventivas: Mediante el monitoreo de los registros podemos ver los puertos y servicios que los hackers tratan de explotar. Podemos utilizar esta información para asegurarnos que nuestro PC este protegido. Por ejemplo, si encontramos en los registros que mucha gente está escaneando nuestro computador por el puerto 3127 y encontramos que estas personas o algunos virus están buscando algunas puertas traseras para entrar en nuestro PC, podemos asegurarnos de que nuestro PC no será afectado por esta amenaza.

2. Forenses: Si nuestro PC está siendo usado por un computador remoto y encontramos los archivos dejados por el hacker podemos determinar la fecha y hora en que fueron dejados. Utilizando esa información podemos buscar en los registros para esta fecha y hora y determinar cómo fue capaz de ingresar el hacker a nuestro PC y con esta información asegurarlo.

3. Reportar a las autoridades: Utilizando la información encontrada en los registros podemos acudir a las autoridades y denunciar tanto el intento como una posible irrupción en nuestro PC. El informe nos entrega la dirección IP del atacante, el método usado y la fecha y hora del ataque. Y podemos entregar esta información a nuestro proveedor de servicio de Internet o a las autoridades.

Problemas comunes con los Firewall.

Es importante destacar que casi todas las aplicaciones de Internet son creadas con la idea de que no hay ningún firewall que pueda cambiar la forma en que ellas se comunican con Internet. En algunas ocasiones, cuando se tiene un firewall puede suceder que ciertas aplicaciones no funcionen de manera correcta. En la mayoría de los casos estos servicios pueden ser habilitados para que trabajen realizando algunos ajustes en nuestro firewall para permitir el tráfico entrante que solicita dicha aplicación. Cuando suceden estos casos, podemos crear reglas personalizadas que permiten que una aplicación en particular funcione correctamente.

Un ejemplo de esto, podría ser que si tenemos Windows XP Professional y queremos que sea capaz de comunicarse de manera remota mediante un escritorio remoto con otro equipo. Por defecto, el firewall bloqueará todo el tráfico entrante a nuestro computador y cuando tratemos conectarnos con el escritorio remoto, la conexión será negada. Si buscamos en Google “Escritorio Remoto” podremos encontrar que ellos utilizan el puerto 3389 para aceptar el tráfico entrante. Por lo tanto, podremos crear una regla en nuestro firewall para que permita entrar la conexión entrante al puerto TCP 3389 y podremos conectar nuestro equipo remotamente.

Por lo tanto cuando estemos utilizando un firewall y veamos que existen problemas con ciertas aplicaciones debemos buscar en Internet sobre cómo utilizar dicha aplicación con un firewall y cuáles puertos deben ser abiertos. Y luego creamos la regla pertinente.

Firewall populares:

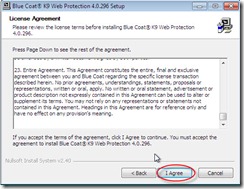

Existen muchos firewall en el mercado tanto del tipo hardware como del tipo software. Existen versiones gratuitas y de pago en lo referente al software. He aquí los más populares:

Comodo Firewall

Sumblet Personal Firewall

Outpost Firewall

ZoneAlarm

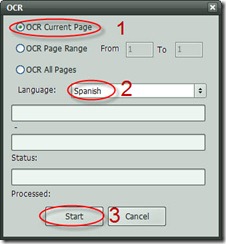

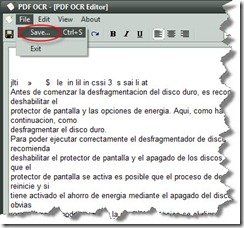

para abrir el documento PDF que deseamos editar. Luego debemos hacer clic en el botón “Start OCR” y podremos comenzar a editar el documento. Pero, veamos un ejemplo de su utilización.

para abrir el documento PDF que deseamos editar. Luego debemos hacer clic en el botón “Start OCR” y podremos comenzar a editar el documento. Pero, veamos un ejemplo de su utilización.